Termine

01.10.2021

Alles was online ist, kann gehackt werden. Erfahren Sie mehr zum Thema und tragen Sie damit zur Cybersicherheit bei.

Es werden täglich rund 322.000 neue Schadprogrammvarianten entdeckt, weltweit existieren inzwischen mehr als eine Milliarde. Allein für 2019 geht das Bundesamts für Sicherheit in der Informationstechnik (BSI) von 117,4 Mio. neuen Varianten aus. Häufig werden diese im Anhang von Spam-Mails versendet. Auch hinsichtlich von Schwachstellen gab es in den letzten Jahren wieder viele, teilweise auch medial umfangreich aufgenommene Fälle.

Mit Bot-Netzen wurden 2019 in der Spitze täglich bis zu 20.000 deutsche Systeme . Durch Hackangriffe wird jährlich weltweit ein Verlust in Höhe von etwa 1 Billion US-Dollar vermutet. Dies resultiert insbesondere aus der häufig großen Zeitspanne zwischen Angriff und Entdeckung. Meist dauert es Monate bis eine Cyberattacke erkannt wird. Betroffen ist inzwischen die Breite der Wirtschaft, von der Automobilbranche mit weltweiten Wertschöpfungsnetzwerken bis hin zu Kleinunternehmen.

Mitarbeiterschulungen zum Thema Cybersicherheit sind, wie diese Zahlen zeigen, unabdingbar. Die größte Schwachstelle eines Systems stellt laut BSI der Mensch dar. Daher zielt eine besonders erfolgreiche Hacking-Methode – das Social Engineering – auf die Nutzer von vernetzen Systemen.

Viele Leute merken nicht einmal, dass sie gehackt wurden. Solange kein Schaden entstanden ist und alles wie gehabt läuft, fällt der digitale Einbruch häufig gar nicht auf. Verhält sich beispielsweise der PC oder das Mobilgerät ungewöhnlich, liegt jedoch die Vermutung nahe, Opfer eines Hackangriffs geworden zu sein. Ungewöhnlich bedeutet in dem Fall: Der PC oder das Mobilgerät verhält sich entgegengesetzt der normalen Funktionsweise, nimmt ungewohnte Neustarts vor, hat eine hohe Ressourcenauslastung oder führt ungeplante Down- oder Uploads durch.

Wichtig ist zunächst, das betroffene Gerät vom Internet zu trennen. Danach sollten umgehend alle vorhandenen Passwörter geändert werden. Ist ein Login nicht mehr möglich, kann man den betroffenen Dienst, zum Beispiel den Mailanbieter, kontaktieren. Darüber hinaus sollten alle (persönlichen) Einstellungen geprüft werden sowie mit Hilfe von Antiviren- und weiteren Schutzprogrammen Untersuchungen durchgeführt werden. Zwei-Faktor-Authentifizierungen sind insbesondere bei Passwortverlusten zu empfehlen. Ergatterte Passwörter sind für den Hacker meist nutzlos, da eine weitere Authentifizierung zum Beispiel per SMS auf das persönliche Handy erfolgen muss. Sollten sich weiterhin Auffälligkeiten zeigen, kann das betroffene Gerät neu aufgesetzt werden, auch mithilfe eines Experten.

Traurig aber wahr: Keine Hard- oder Software ist zu 100 Prozent cybersicher. Es ist alles eine Frage der Zeit und der Ressourcen bis ein Hack erfolgreich ist. Staaten und organisierte Kriminalität haben entsprechend viele Möglichkeiten wie auch fähige und ausgerüstete Leute.

Man kann einzig den Hackern den Prozess erschweren und die eigenen Schäden auf ein Minimum begrenzen. So sollten insbesondere komplizierte Passwörter benutzt sowie Anwendungen regelmäßig auf den neuesten Stand gebracht werden.

Neben Verschlüsselungen und mehrstufigen Abwehrmechanismen, wie Antiviren-Programmen oder Firewalls muss die Aufmerksamkeit der Mitarbeiter geschult werden. Meist gelangen Hacker durch die Manipulation von Menschen an ihre Ziele und Informationen. Wie bereits das Social Engineering zeigt, ist es eine Notwendigkeit, Mitarbeiter über die Gefahren von Phishing, Spam-Mails oder das Preisgeben vertrauensvoller Informationen zu schulen.

Um sich besser zu schützen, hat der ZVEI die Checkliste „Cybersicherheit in neun Schritten“ erstellt.

Die Sicherheit eines Produkts hängt von der Sicherheit aller Unternehmen ab, die Teil der Lieferkette sind. Die Hersteller tragen letztlich die Verantwortung dafür, dass ihr Produkt nur die Funktionen aufweist, die auch deklariert wurden. Das reicht von Industriesteuerungen über Medizintechnik bis hin zu Smart Home Lösungen. Die Aufgabe, die Sicherheit der Hard- und Software in der gesamten Zulieferkette zu gewährleisten, wozu die Sicherheit der Kunden aber auch die des eigenen Unternehmens zählen, ist eine große Herausforderung. Cybersicherheit in den Einkaufsrichtlinien festzuschreiben und diese bei den Zulieferern abzufragen ist ein erster Schritt. Die eingeforderte Cybersicherheit bei den Zulieferern zu überprüfen stellt den nächsten Schritt dar. Kunden gilt es gleichsam über Vorfälle zu informieren.

Wir empfehlen daher in sämtlichen vernetzbaren Produkten risikobasierte Maßnahmen zur Identifizierung und Authentifizierung, Rollen- und Rechtemanagement, sichere Kommunikation und Monitoring der Cybersicherheit einzubeziehen.

Social Engineering ist laut dem BSI eine der gefährlichsten Hackingmethoden. Der Hacker macht sich menschliche Eigenschaften wie Hilfsbereitschaft, Vertrauen, Angst oder Respekt vor Autorität zu nutzen, um Personen geschickt zu manipulieren. Ziel ist es, die manipulierte Person dazu zu bringen, vertrauliche Informationen preiszugeben, Sicherheitsfunktionen zu deaktivieren, Überweisungen zu tätigen oder Schadsoftware auf dem eigenen oder im Firmennetzwerk zu installieren. So geben sich Angreifer beispielsweise als Mitarbeiter eines Unternehmens aus, um zur Preisgabe von Anmeldeinformationen zu verleiten (Phishing). Nicht nur Mitarbeiter werden Ziel von Social Engineering. Auch Office User und Reinigungskräfte, die Zugang zu den unterschiedlichsten Bereichen haben werden attackiert. Insbesondere Social Engineering zeigt die Notwendigkeit, alle Mitarbeiter hinsichtlich Cybersicherheit zu sensibilisieren und zu schulen.

Hier finden Sie einen Überblick über die Mittel und Methoden, die von Hackern eingesetzt werden:

Google Dorking – passiver Angriff mit Nutzernamen, Passwörtern, E-Mail-Adressen oder Finanzdaten, die auf Webseiten ausgelesen werden können.

Brute Force Attacke – Eine Software versucht ein Passwort herauszufinden, indem in schneller Abfolge verschiedene Zeichen- und Zahlenkombinationen ausprobiert werden.

Trojaner – ein schädliches Programm wird als eine nützliche Anwendung getarnt und so in das System eingeschleust. Trojaner arbeiten im Hintergrund und fragen Wissen ab.

DDoS-Angriff – Programme, die im Hintergrund Angriffe ausführen: Sie attackieren weitere Rechner im Netz, um so ein Botnetz aufzubauen. Das Ziel ist, dass dieses Netz das für den Angriff ausgewählte System gezielt überlastet und somit funktionsuntüchtig macht.

Zero Day Exploit Attack (ZETA) – Es werden gezielt Schwachstellen in einer Software ausgenutzt, bevor sie vom Hersteller durch einen Fix geschlossen werden können. Insbesondere organisierte Kriminalität und Staaten kaufen solche Methoden ein. Der Preis kann bei mehreren hunderttausend Dollar oder mehr liegen.

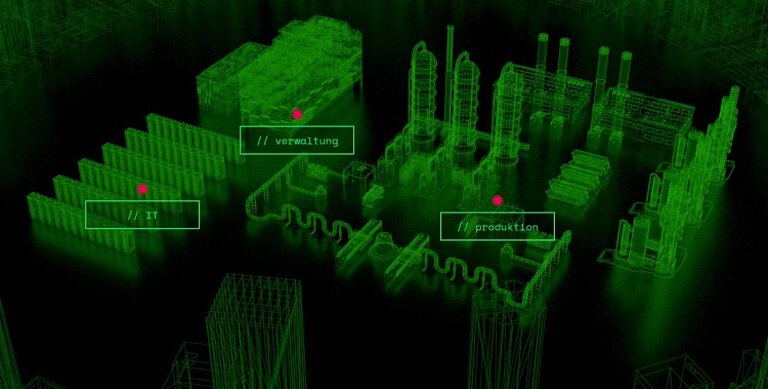

Welche der Waffen wo zum Einsatz kommen erfahren Sie in unserem Newsgame „Hack the Factory“!

Skriptkiddies verfügen lediglich über geringe finanzielle Mittel sowie häufig einen Computer, eine Community und einen Compiler, der den Quellcode in eine computerlesbare Form übersetzt. Die von ihnen eingesetzte Schadsoftware laden sie sich häufig aus dem Internet herunter, ohne sie selbst programmiert zu haben. Das notwendige Wissen über Schwachstellen von IT-Systemen und Programmiersprachen eignen sie sich aktiv selbst an, beispielsweise über Online-Foren.

Die Organisierte Kriminalität hingegen hat nahezu unbegrenzte finanzielle Mittel und meist Zugang zu moderner IT- und Steuerungstechnologie. Sie verschafft sich im Vorfeld von Angriffen umfangreiches Know-how über anzugreifende Technologien. Außerdem kaufen sie die notwendigen Gerätschaften ein und zerlegen sie, um sich Wissen über Prozesse und Technik anzueignen.

Staatliche Angreifer werden gezielt durch den Auftrag gebenden Staat geschult und auf den auszuführenden Auftrag vorbereitet. Bisweilen arbeiten Staaten auch mit IT-Söldnern zusammen, die Zugriff auf Technologien haben, die nicht am Markt verfügbar sind.

White Hats hacken in Eigeninitiative oder im Auftrag von Unternehmen. Sie spüren in Hard- und Software Sicherheitslücken auf und melden bzw. beheben diese. Das Hacken kann also ein Hobby oder aber eine reguläre Einkommensquelle z.B. als IT-Consultant sein. Die Motivation von Black Hats, Grey Hats und Hacktivisten variiert hingegen.

Sogenannte Skriptkiddies hacken meist zur Selbstdarstellung, um Vandalismus zu betreiben, verfolgen persönliche Ziele oder suchen Anerkennung.

Organisierte Kriminalität agiert primär aus monetären Gründen. In ihr Repertoire fallen Diebstahl, Betrug, Sabotage und Erpressung. Nicht selten werden sie gezielt von Regierungen und Behörden eingesetzt, um andere Staaten auszuspionieren. Staatliche Angreifer werden in zwischenstaatlichen Konflikten zum Technologiediebstahl, zur Sabotage oder Einflussnahme eingesetzt.

Hacktivisten handeln aus politischer Motivation, wollen allerdings dem öffentlichen Wohl dienen, indem sie sich beispielsweise für Meinungsfreiheit und vollständige Transparenz einsetzen.

White Hats (Ethical Hacker) – Unter diesem Begriff sind alle wohlmeinenden Hacker versammelt. Sie bewegen sich innerhalb der Gesetze und folgen einer Hackerethik. Mit ihrer Arbeit verbessern sie die Sicherheit und Zuverlässigkeit von Produkten und (digitalen) Diensten. Dazu zählen neben Software-Anwendungen und Betriebssystemen auch Telefone, Autos, Smart Home Devices und mehr.

Der Name „White Hat“ ist dabei in Anlehnung an US-Western der Schwarz-Weiß-Ära gewählt. In den Filmen trugen die „bösen Cowboys“ schwarze Hüte und die „Guten“ weiße Hüte zwecks einfacher Unterscheidung.

Black Hats – Es handelt sich bei dieser Hackergruppe um Cyberkriminelle, die das gewonnene Wissen über Sicherheitslücken einsetzen, um in (IT-)Systemen Schaden anzurichten, Daten zu stehlen oder zu manipulieren. Black Hats nutzen hierbei sowohl menschliche als auch technische Schwachstellen für Kreditkartenbetrug, Identitätsdiebstahl, Erpressung und mehr. Sie agieren nicht immer aus persönlicher Motivation.

Grey Hats – Diese Hackergruppe zielt nicht aktiv auf die Verursachung von Schaden ab, bedient sich aber dennoch oft illegaler Methoden. Identifizierte Schwachstellen werden ohne Erlaubnis oder Benachrichtigung der Betroffenen meist frei zugänglich veröffentlicht. Die Betroffenen werden somit einem erhöhten Risiko ausgesetzt, da die veröffentlichten Daten missbraucht werden können.

Hacktivisten – Diese Gruppe politisch oder sozial motivierter Hacker zieht bei der Benutzung (illegaler) Hackingmethoden auch gelegentlich Unbeteiligte in Mitleidenschaft. Ob Hacktivismus per se ein krimineller Akt ist, wird immer wieder heiß diskutiert. Erfahren Sie mehr zur Motivation der Hacker im kommenden Textbeitrag.

Heute wird „Hacking“ oder „Hacker“ meist negativ assoziiert, beispielsweise mit Cyber-Kriminellen. Ursprünglich stand der Begriff allerdings neutral für technikbegeisterte Menschen, die Hard- und Software analysieren. Diese Leute zerlegen Produkte und Software bis auf ihr Innerstes, um zu verstehen, wie sie funktionieren und entlocken diesen unter Umständen sogar neue Anwendungsmöglichkeiten. „Hacker“ wurden sogar schon als Erfinder des Internets betitelt, denn sie suchten neue Wege der effektiven und effizienten Kommunikation.

Je nach Auftrag oder Interesse suchen Hacker nach Sicherheitslücken, um sie entweder zu schließen oder für illegale Zwecke zu nutzen. Übergeordnetes Ziel kann also der Schutz eines Systems oder aber das Schaden durch das Ausspähen von Informationen sein.

Cyberangriffe sind in der deutschen Wirtschaft täglich Realität. Betroffen sind nicht nur Office-IT, sondern auch smarte Unterhaltungselektronik, vernetzte Medizintechnik und intelligente Produktionsanlagen. Es ist daher von großer Bedeutung, Aufmerksamkeit und Wissen in puncto Cybersicherheit bei Unternehmen, Politik, Bürgern und Mitarbeitenden zu erhöhen.

Aus einer von ZVEI und BSI (Bundesamt für Sicherheit in der Informationstechnik) gemeinsam erstellten Cybersicherheitsumfrage unter Mitgliedsunternehmen geht hervor, dass menschliches Fehlverhalten sowohl im Bürobereich als auch in der Produktion zu den häufigsten Ursachen für erfolgreiche Cyberangriffe zählt.

Ziel des ZVEI ist es daher, sowohl die Aufmerksamkeit dafür als auch das Wissen darin zu erhöhen und sich als kompetenter Ansprechpartner zu positionieren. Dafür spricht der ZVEI mit Unternehmen, Bürgern und Politikern, die von dem Thema betroffen sind.

Mit „Hack the Factory“ möchte der ZVEI Wissen spielerisch vermitteln. Spieler schlüpfen in die Rolle eines Hackers – zum Beispiel als „Skriptkiddie“ oder staatlicher Angreifer – und versuchen, in eine vernetzte Fabrik einzudringen. Welche Angriffsmethoden gibt es? Wo kann ich meine Attacke ansetzen? Und wie häufig sind Cyberangriffe auf Unternehmen? Nur wer diese Fragen richtig beantwortet, erreicht sein Ziel. Das Newsgame soll sowohl Gamer als auch Themeninteressierte ansprechen. Egal mit welcher Motivation gespielt wurde – am Ende kennt der Spieler wichtige Fakten zur Cybersicherheit.